Warum Deckung 2026 scheitern kann

Sehr geehrte Leserinnen und Leser,

im Folgenden möchten wir eine ethische Analyse eines bemerkenswerten Dokumentes vorstellen, das tiefe Einblicke in die strategische Ausrichtung des Marktes für Cyberversicherungen gewährt.

Verstehen Sie das Anliegen richtig: Wenn Sie ein Computer Netzwerk in Ihrem Unternehmen haben, das Sie für Ihren Betrieb benötigen und verwenden, ganz gleich ob in der Cloud oder in ihren Räumlichkeiten, dann brauchen Sie aller Voraussicht nach auch eine Cyber-Versicherung.

Wenn Sie nun IT- und Jura-Affin sind, dann sind Sie in der Lage, die Police und Bedingungen auch zu verstehen. Sollte Ihnen diese Erfahrung fehlen, sollten Sie sich vor Unterschrift jedoch dringend unabhängigen Expertenrat einholen.

Betrachten Sie es rein wirtschaftlich: Eine Cyber-Versicherung ist eine signifikante Investition. Genauso wie Sie bei anderen komplexen Verträgen oder größeren Anschaffungen einen Fachmann konsultieren, ist auch hier der Gang zu einem Fachanwalt für Versicherungsrecht oder einem spezialisierten Berater kein Zeichen von Misstrauen, sondern von unternehmerischer Sorgfalt. Lassen Sie prüfen, ob das Kleingedruckte auch wirklich zu Ihrer IT-Realität passt – damit Ihr Budget in echten Schutz fließt und nicht nur in ein gutes Gefühl.

Die Fragestellung hat sich längst geändert

Die Frage ist nicht mehr: “Bin ich versichert?”

Sondern: “Verstehe ich exakt, unter welchen Bedingungen ich nicht versichert bin?”

Es handelt sich um die öffentlich zugängliche Präsentation „Herausforderungen in der Cyber Versicherung“, gehalten von Markus Fleck, LL.M. (London) von Allianz Global Corporate & Specialty auf dem 13. Hamburger Financial Lines Forum am 13. Oktober 2023.

Das Original Dokument ist abrufbar unter:

13. Hamburger Financial Lines Forum Herausforderungen in der Cyber Versicherung

und: 13. Hamburger Financial Lines Forum Herausforderungen in der Cyber Versicherung

Um zu verstehen, warum im Jahr 2026 eine Deckung scheitern kann, lohnt ein Blick in die Diskussionen und Argumentationslinien aus 2023. Die damalige Veranstaltung liefert Hinweise, welche juristischen Stellschrauben Versicherer in der Cyber-Versicherung als konfliktvermeidend betrachten.

Dieser Vortrag war kein internes Strategiepapier, sondern Teil einer branchenöffentlichen Fachveranstaltung. Die Folien wurden den Teilnehmern zur Verfügung gestellt und sind damit bewusst in den Diskurs der Versicherungsbranche eingebracht worden. Die darin enthaltenen Informationen, Analysen und strategischen Überlegungen sind folglich kein Betriebs- oder Geschäftsgeheimnis, sondern ein offen kommunizierter Standpunkt eines der weltweit größten Versicherungskonzerne zu einem der drängendsten Themen der digitalen Wirtschaft.

Gerade dieser öffentliche Charakter macht das Dokument zu einem wertvollen und gleichzeitig alarmierenden Zeugnis. Es erlaubt uns, nicht über Mutmaßungen, sondern anhand der eigenen Worte des Anbieters zu untersuchen, welche Logik, welche Prioritäten und welche Kundenbeziehung derzeit die Praxis in einem zentralen Bereich der Risikovorsorge prägen.

Die folgende persönliche Analyse beleuchtet die im Dokument offengelegten Strategien aus einer ethischen Perspektive und gelangt zu einem ernüchternden Fazit über den Zustand der Risikopartnerschaft zwischen Versicherer und Versicherten im digitalen Zeitalter.

Es wird ausdrücklich darauf hingewiesen, dass dies eine persönliche Analyse des Autors ist und ausschließlich öffentliche Quellen genutzt wurden.

Das Allianz Papier aus ethisch moralischer Sicht

Das Dokument liest sich aus dieser Perspektive weniger als Leitfaden zur Risikopartnerschaft, sondern eher als strategische Anleitung zur Systematisierung der Leistungsfreiheit. Es bestätigt den Verdacht eines „Slaloms“ um die Zahlungspflicht herum.

Hier sind die vier ethisch fragwürdigsten Punkte, belegt durch das Dokument selbst:

1. Die strategische Umgehung des Kausalitätsprinzips (Die „Tübingen-Reaktion“)

Das ethisch gravierendste Element findet sich in der Reaktion auf das Urteil des LG Tübingen.

- Der Befund im Dokument: Die Allianz analysiert, dass sie Prozesse verlieren kann, wenn der Kunde nachweist, dass seine Sicherheitslücke den Schaden gar nicht verursacht hat (der sogenannte „Kausalitätsgegenbeweis“ bei Anzeigepflichtverletzungen nach § 19 VVG).

- Die ethische Verfehlung: Anstatt dies als Anlass zu nehmen, fairere Risikoprüfungen durchzuführen, wird auf Seite 34 als „Lösung zur Konfliktvermeidung“ empfohlen, zur „klar formulierten vertraglichen Obliegenheit“ (§ 28 VVG) zu wechseln.

- Argumentation: Dies ist eine bewusste Verschiebung der Beweislast zum Nachteil des Kunden. Das Ziel ist es, die Hürde für den Kunden drastisch zu erhöhen. Während bei § 19 VVG noch diskutiert wird, ob der Fehler relevant war, ermöglicht § 28 VVG bei grober Fahrlässigkeit eine viel direktere Leistungskürzung. Der Fokus verschiebt sich von „Hat der Fehler den Schaden verursacht?“ zu „Hat der Kunde formal gegen den Vertrag verstoßen?“. Das untergräbt den Solidargedanken der Versicherung.

2. Kalkulierte Unschärfe bei Risikofragen (Die „Wissens-Asymmetrie“)

Das Dokument gibt offen zu, dass Fragen so formuliert sind, dass sie Missverständnisse provozieren, die der Versicherung nützen.

- Der Befund im Dokument: Auf Seite 25 wird die eigene Frage 5 („Regelungen zum Umgang mit IT-Zugangsdaten“) analysiert. Es wird wörtlich zugestanden: „Die Risikofrage 5 ist derart weit formuliert, dass sie bereits zu bejahen ist, wenn lediglich grundlegende Regelungen […] existieren“. Weiter wird zugegeben, dass spezifische Maßnahmen wie MFA davon „nicht zwingend erfasst“ sind.

- Die ethische Verfehlung: Hier wird die Informationsasymmetrie (Wissensvorsprung des Versicherers) ausgenutzt. Die Versicherung weiß, dass die Frage unscharf ist und MFA technisch notwendig wäre. Sie fragt aber dennoch weich, um den Kunden in ein „Ja“ zu locken. Im Schadenfall kann dann jedoch argumentiert werden, die Sicherheit sei nicht „Stand der Technik“ gewesen. Dies ist eine Falle: Man lässt den Kunden glauben, er sei compliant, hält sich aber die Hintertür offen, die Maßnahmen später als ungenügend zu bewerten.

3. Die Aushöhlung des Produkts durch Neudefinition von „Krieg“

Die Diskussion um die „War Exclusion“ (Kriegsausschlussklausel) zeigt den Versuch, systemische Risiken auf den Einzelkunden abzuwälzen.

- Der Befund im Dokument: Auf den Seiten 14 bis 16 wird die Einführung der LMA 5567 Klausel besprochen. Diese definiert „Cyber Operations“ als Kriegshandlung, wenn sie einem Staat zugerechnet werden („Attribution“).

- Die ethische Verfehlung: In einer Welt hybrider Konflikte ist die Grenze zwischen staatlichen Akteuren und kriminellen Banden fließend. Indem man Angriffe, die einem Staat zugerechnet werden („by or on behalf of a state“), ausschließt, entwertet man das Produkt Cyber-Versicherung massiv. Der Kunde kauft Schutz vor Hackern, bekommt aber ein Produkt, das beim „Worst Case“ (großer Angriff durch staatlich geduldete Gruppen) versagt. Die Entscheidung über die „Attribution“ (Wer war es?) wird dabei zu einem politischen und juristischen Hebel gegen die Auszahlung.

4. Die Etablierung unerfüllbarer Absolutheits-Ansprüche

Die Formulierung der Risikofragen zielt auf eine Perfektion ab, die in der IT-Realität kaum existiert.

- Der Befund im Dokument: Auf Seite 24 werden Fragen zitiert, die absolute Begriffe verwenden: „Sind alle stationären und mobilen Arbeitsrechner […] ausgestattet?“ und „Werden Updates ohne schuldhaftes Zögern durchgeführt?“.

- Die ethische Verfehlung: Durch das Wort „Alle“ wird eine statistische Unmöglichkeit zur Vertragshürde. Ein einziger vergessener Laptop macht die Aussage zur Lüge. Moralisch fragwürdig ist hierbei, dass der Versicherer ein Massengeschäft betreibt, aber beim Kunden Null-Fehler-Toleranz anlegt. Es wird ein Idealzustand abgefragt, von dem der Versicherer weiß, dass er in der Praxis oft nicht zu 100% haltbar ist, um im Schadenfall einen formalen Ablehnungsgrund (Anzeigepflichtverletzung) in der Hand zu haben.

Zusammenfassendes Urteil

Aus ethischer Sicht dokumentiert dieses Papier den Übergang von der Risikoübernahme zur Risikoverwaltung durch juristisches Engineering. Das Ziel scheint nicht primär zu sein, Sicherheit zu fördern (sonst würde man klar nach MFA fragen), sondern die Leistungsfreiheit juristisch wasserdicht zu machen. Es ist, wie Sie sagten, ein Slalomlauf, bei dem die Stangen (die Vertragsklauseln) so eng gesteckt werden, dass der Kunde fast zwangsläufig einfädeln muss.

→ NUN LISTEN WIR DIE FRAGEN UND STRATEGIEN, basierend auf der KI Analyse des Dokuments:

Die Allianz analysiert hier ihre Niederlage (Tübingen) und die Schwächen ihrer eigenen Fragen, um daraus eine härtere Strategie abzuleiten.

1. Die Fragen, die Gegenstand in Tübingen waren (und die interne Bewertung)

Das Dokument listet auf Seite 24 die acht Risikofragen auf, die dem Urteil LG Tübingen zugrunde lagen. Besonders analysiert und intern bewertet werden dabei folgende Fragen:

- Frage 2 (Backups):

- Wortlaut: „Es werden regelmäßig (mind. wöchentlich) Datensicherungen durchgeführt?“

- Allianz-Bewertung: Das Dokument diskutiert hier die „Zulässigkeit von Fragen nach ‚ungefährlichen‘ Umständen“. Das Problem aus Sicht der Allianz: Die Frage erlaubt „wöchentlich“. Technisch ist das bei Ransomware oft fatal, aber wenn der Kunde „Ja“ ankreuzt und wöchentlich sichert, hat er die Frage korrekt beantwortet. Die Allianz merkt an, dass Unklarheiten hier zu Lasten des Versicherers gehen.

- Frage 3 (Software/Virenschutz):

- Wortlaut: „Alle stationären und mobilen Arbeitsrechner sind mit aktueller Software zur Erkennung und Vermeidung von Schadsoftware ausgestattet?“

- Allianz-Bewertung: Hier liegt der Fokus auf dem Wort „Alle“. Im Fall Tübingen waren einige Server veraltet. Die Allianz musste trotzdem zahlen, weil der Kausalitätsgegenbeweis erbracht wurde (der Schaden wäre auch bei aktuellen Systemen eingetreten, da der Angreifer Admin-Rechte hatte). Die Frage an sich war also „scharf“ genug (durch das Wort „Alle“), aber das juristische Instrument (§ 19 VVG Rücktritt) versagte wegen der fehlenden Kausalität.

- Frage 5 (Zugangsdaten/MFA):

- Wortlaut: „Es existieren Regelungen zum Umgang mit IT-Zugangsdaten im Unternehmen, deren Umsetzung überwacht wird?“

- Allianz-Bewertung (Kritisch): Hier gibt das Papier offen zu, dass die Frage schlecht (für den Versicherer) formuliert ist. Zitat: „Die Risikofrage 5 ist derart weit formuliert, dass sie bereits zu bejahen ist, wenn lediglich grundlegende Regelungen […] existieren.“.

- Das Eingeständnis: Die Allianz stellt fest, dass „spezifische Sicherheitsmaßnahmen zur Abwehr von […] Verschlüsselungsangriffen“ (gemeint ist technisch z.B. MFA) von dieser Frage „nicht zwingend erfasst“ sind. Man hat also eine Frage gestellt, die dem Kunden ein „Ja“ ermöglicht, obwohl er technisch unsicher ist.

2. Die vorgeschlagene Änderung der Strategie (Vom Fragen zum Befehlen)

Anstatt vorzuschlagen, die Fragen einfach nur präziser zu stellen (was fair wäre), schlägt das Dokument eine fundamentale Änderung der Rechtsgrundlage vor, um den „Kausalitäts-Joker“ des Kunden (aus dem Fall Tübingen) zu schlagen.

- Das Problem der alten Methode: Solange Sicherheitsanforderungen nur als „Risikofragen im Antrag“ (Anzeigepflicht § 19 VVG) gestellt werden, kann der Kunde sich im Schadenfall oft retten, indem er beweist, dass seine Falschangabe nicht ursächlich für den Schaden war (Kausalitätsgegenbeweis).

- Die vorgeschlagene „Lösung zur Konfliktvermeidung“ (Neue Strategie): Das Dokument empfiehlt auf Seite 34 explizit den Wechsel der Rechtsform:

- Weg von: Bloßen Fragen im Antrag.

- Hin zu: „Klar formulierten vertraglichen Obliegenheiten zur Gewährleistung der IT-Sicherheit, für die § 28 VVG gilt“.

- Die Auswirkung für den Kunden: Wenn IT-Sicherheit (wie Updates, Backups, MFA) als harte Obliegenheit im Vertrag steht:

- Muss der Versicherer nicht mehr über den „Antrag von vor 3 Jahren“ diskutieren.

- Kann bei Verletzung (z.B. „grob fahrlässig kein Update eingespielt“) die Leistung direkt gekürzt oder gestrichen werden (§ 28 Abs. 2 VVG).

- Wird die Beweislast faktisch verschoben und die Hürde für den Kunden massiv erhöht.

Zusammenfassend: Die „Änderung“ besteht nicht darin, dem Kunden bessere Fragen zu stellen, sondern ihm härtere vertragliche Pflichten aufzuerlegen, um die im Fall Tübingen erlebte Zahlungspflicht zukünftig juristisch zu umgehen.

→ Fragen, die sich daraus ergeben:

Was bewirkt es in der Praxis, wenn die Verantwortung von den vorvertraglichen Fragen in die Obliegenheiten verlagert wird?

Welche Auswirkungen hat dies auf einen nicht IT-affinen Geschäftsführer eines KMU, wenn

- er bereits bei den vorvertraglichen Fragen die Tragweite der Fragestellungen und seiner Antworten nicht erfassen kann und

- in der Folge auch nicht erkennt, welche Reichweite und Konsequenzen sich aus den daraus resultierenden Obliegenheiten und Anforderungen ergeben?

→ Antworten:

Hier ist die Analyse der praktischen Auswirkungen basierend auf den Dokumenten:

1. Die praktische Bedeutung der Verschiebung (Vom Status zur Dauerschuld)

Praktisch bedeutet der Wechsel von vorvertraglichen Anzeigepflichten (§ 19 VVG) hin zu vertraglichen Obliegenheiten (§ 28 VVG), dass IT-Sicherheit keine Momentaufnahme bei Vertragsabschluss mehr ist, sondern eine permanente Verhaltenspflicht.

- Vorher (§ 19 VVG): Der Versicherer fragte: „Sind Ihre Systeme aktuell?“ Der Kunde antwortete „Ja“. Wenn später ein Schaden passierte, prüfte man, ob die Antwort damals falsch war. Der Kunde konnte sich retten, wenn der Fehler von damals den Schaden heute nicht verursacht hat (Kausalitätsgegenbeweis, wie im Fall Tübingen).

- Jetzt (§ 28 VVG): Der Vertrag sagt sinngemäß: „Du musst deine Systeme jeden Tag aktuell halten.“ Vergisst der Kunde ein Update, verletzt er eine aktive Vertragspflicht. Der Versicherer muss nicht mehr in die Vergangenheit schauen, sondern nur auf den aktuellen Verstoß. Das Ziel dieser „Lösung zur Konfliktvermeidung“ ist es, die Hürden für die Leistungsfreiheit zu senken und die Diskussion um Kausalität zu vermeiden.

2. Die Auswirkungen für den Nicht-IT-affinen Geschäftskunden (GK)

Wenn ein Geschäftsführer die Tragweite schon im Antrag nicht versteht, löst dies eine Kettenreaktion aus, die ihn fast zwangsläufig den Versicherungsschutz kostet.

Zu Punkt 1: Das Nichterfassen der Tragweite im Antrag

Der Kunde scheitert bereits an der semantischen Hürde.

- Das Problem: Er liest Fragen wie „Werden Updates ohne schuldhaftes Zögern durchgeführt?“ oder „Sind alle Rechner geschützt?“. Da er kein IT-Experte ist, interpretiert er „schuldhaftes Zögern“ als „Ich mache es halt, wenn ich Zeit habe“ und „Alle“ als „Die meisten“. Er kreuzt „Ja“ an, weil er glaubt, er erfülle den Standard.

- Die Falle: Er realisiert nicht, dass er mit diesem „Ja“ keine ungefähre Einschätzung abgibt, sondern eine Garantieerklärung für Perfektion unterschreibt. Er bestätigt einen Sicherheitsstandard (z.B. lückenloses Patch-Management), den seine IT vielleicht gar nicht leisten kann.

Zu Punkt 2: Die fatale Unkenntnis der daraus folgenden Obliegenheit

Weil er schon die Eingangsfrage („Wie sicher sind Sie?“) falsch eingeschätzt hat, kann er unmöglich verstehen, welch striktes Korsett er sich mit der daraus resultierenden Obliegenheit angelegt hat.

- Der Automatismus des Scheiterns: Durch die Verschiebung in die Obliegenheiten (§ 28 VVG) wird seine (falsche) Antwort aus dem Antrag zur täglichen Gesetzgebung für sein Unternehmen.

- Er denkt: „Ich bin versichert, ich habe den Antrag ja ausgefüllt.“

- Der Vertrag verlangt aber faktisch: „Du darfst keinen einzigen Tag eine Sicherheitslücke haben.“

- Der Verlust des Rettungsankers: Da er die technische Tragweite nicht verstanden hat (z.B. dass „regelmäßige Backups“ technisch eigentlich „täglich/offline“ bedeuten müssten, um bei Ransomware zu helfen), wird er im operativen Geschäft Fehler machen.

- Unter der alten Regelung (§ 19) hätte ihn vielleicht der Kausalitätsgegenbeweis gerettet („Das fehlende Backup war nicht schuld am Einbruch“).

- Unter der neuen Regelung (§ 28) führt der bloße Verstoß gegen die Obliegenheit (z.B. „Backup war nicht offline“) bei grober Fahrlässigkeit direkt zur Leistungsfreiheit, oft ohne dass es darauf ankommt, ob genau dieser Fehler den Hacker reingelassen hat.

Fazit für den KMU-Kunden: Der Kunde unterschreibt einen Vertrag, dessen Erfüllung eine IT-Reife erfordert, die er nicht hat. Er kauft gefühlte Sicherheit, unterschreibt aber faktisch eine Liste von Tätigkeiten, an denen er scheitern muss, sobald der Alltag einkehrt. Die Verschiebung zu § 28 VVG macht aus seinem Unwissen einen Vertragsbruch.

→ Frage:

Vor dem Hintergrund, dass Dark Patterns im E-Commerce offen benannt werden und – je nach Schweregrad – mit Ordnungsgeldern sanktioniert werden können:

Welche konkreten Aspekte weisen in diesem Zusammenhang Merkmale eines Dark Patterns auf?

→ Anwort:

Im E-Commerce bezeichnen Dark Patterns Design-Entscheidungen, die Nutzer zu Handlungen verleiten, die sie eigentlich nicht wollen (z.B. versteckte Abos). Übertragen auf dieses Versicherungspapier finden sich analoge Muster: Strategien, die darauf ausgelegt sind, das gefühlte Sicherheitsversprechen (den “Kauf”) vom tatsächlichen Schutz (der “Leistung”) zu entkoppeln.

Basierend auf dem Dokument lassen sich folgende vier Dark Patterns identifizieren:

1. The Ambiguity Trap (Die Falle der kalkulierten Unschärfe)

Im UX-Design entspricht dies irreführenden Beschriftungen. Hier werden Fragen so formuliert, dass der Nutzer sich sicher fühlt („Ja, habe ich“), während der Anbieter weiß, dass die Antwort technisch unzureichend ist.

- Der Befund: Das Dokument analysiert auf Seite 25 die eigene Risikofrage 5 („Es existieren Regelungen zum Umgang mit IT-Zugangsdaten…“).

- Das Dark Pattern: Es wird intern zugegeben, dass diese Frage „derart weit formuliert“ ist, dass sie fast immer bejaht werden kann, selbst wenn nur „grundlegende Regelungen“ existieren. Gleichzeitig wird festgestellt, dass essenzielle Maßnahmen wie MFA (Schutz vor Pass-the-Hash) hiervon „nicht zwingend erfasst“ sind.

- Der Effekt: Der Kunde wird in ein „Ja“ gelockt (Easy Entry), das im Schadenfall entwertet wird, weil er nicht den (ungeschriebenen) Stand der Technik erfüllt hat.

2. The Impossible Standard (Die Falle der statistischen Unmöglichkeit)

Dies ähnelt im E-Commerce dem „Roach Motel“ (leicht rein, schwer raus). Man etabliert Bedingungen, die in der Realität kaum zu 100% erfüllbar sind, um jederzeit einen Ausstieg (Leistungsfreiheit) zu haben.

- Der Befund: Auf Seite 24 werden Fragen zitiert, die absolute Quantoren nutzen: „Sind alle stationären und mobilen Arbeitsrechner […] ausgestattet?“. Ebenso wird nach Updates „ohne schuldhaftes Zögern“ gefragt.

- Das Dark Pattern: Die Nutzung des Wortes „Alle“ in einer komplexen IT-Infrastruktur ist eine statistische Falle. Ein einziger vergessener Laptop macht die Aussage im Antrag zur Lüge. Der Versicherer baut hier eine „Zero-Tolerance“-Hürde ein, wohlwissend, dass IT-Systeme dynamisch und fehleranfällig sind. Dies dient als Sollbruchstelle für den Vertrag.

3. The Bait and Switch (Köder-Artiger-Trick durch Umdefinition)

Hier wird ein Produkt verkauft (Schutz vor Hackern), dessen Kernnutzen durch eine Neudefinition im Kleingedruckten massiv eingeschränkt wird.

- Der Befund: Das Dokument widmet sich ausführlich der LMA 5567 Klausel (War Exclusion). Es wird definiert, dass „Cyber Operations“ als Krieg gelten, wenn sie einem Staat zugerechnet werden („by or on behalf of a state“).

- Das Dark Pattern: Der Kunde kauft Schutz gegen Kriminalität (Ransomware). Durch die Klausel wird jedoch ein Großteil der professionellen Ransomware-Angriffe (die oft staatlich geduldet oder gesteuert sind) potenziell in „Krieg“ umdefiniert. Der Köder ist „Cyber-Schutz“, die Realität ist ein Ausschluss des wahrscheinlichen Worst-Case-Szenarios.

4. Forced Continuity of Liability (Die Verschiebung zur Dauer-Haftung)

Im E-Commerce ist das die „Abo-Falle“. Hier ist es die Umwandlung einer einmaligen Auskunft in eine tägliche, existenzbedrohende Pflicht.

- Der Befund: Als Reaktion auf das kundenfreundliche Tübinger Urteil empfiehlt das Dokument, von der bloßen Anzeigepflicht wegzugehen. Die „Lösung zur Konfliktvermeidung“ sei die Etablierung von „klar formulierten vertraglichen Obliegenheiten“, für die § 28 VVG gilt.

- Das Dark Pattern: Man entzieht dem Kunden den juristischen Schutzschirm (Kausalitätsgegenbeweis nach § 19 VVG), indem man das Spielfeld ändert. Was wie eine einmalige Gesundheitsprüfung der IT aussieht, wird zur täglichen Pflicht, bei deren kleinster Verletzung (vergessenes Update) der Versicherungsschutz entfällt. Der Nutzer wird vom „Versicherten“ zum „Dauer-Prüfling“.

Fazit bisher:

Dieses Dokument belegt, dass die Irreführung systemisch ist. Es werden gezielt Design-Entscheidungen in den Verträgen getroffen (Wording, Klauseln, Rechtsgrundlagen), die die Wahrscheinlichkeit einer Auszahlung minimieren. Das ist die Definition eines Dark Patterns: Design gegen die Interessen des Nutzers.

→ Frage:

Führen diese Praktiken dazu, dass Leerformeln erzeugt und angewendet werden?

→ Antwort:

Ja, eine Analyse des Dokuments bestätigt eindeutig, dass durch diese Praktiken systematisch Leerformeln erzeugt und angewendet werden. (Nachzulesen im Original-Dokument)

Unter einer „Leerformel“ versteht man in diesem Kontext juristische oder semantische Konstrukte, die zwar inhaltlich gefüllt scheinen („Sicherheit“), deren praktischer Gehalt aber so vage, uferlos oder unerfüllbar ist, dass sie dem Versicherer im Schadenfall beliebige Interpretationsspielräume öffnen. Das Versprechen der Deckung wird dadurch „entleert“.

Das Dokument liefert hierfür drei Beweisebenen:

1. Die semantische Leerformel (Die „Regelungs“-Falle)

Hier wird ein Begriff genutzt, der wie eine Sicherheitsabfrage klingt, aber technisch inhaltsleer bleibt, um ihn später beliebig füllen zu können.

- Der Befund: Auf Seite 25 analysiert die Allianz ihre eigene Risikofrage 5 („Es existieren Regelungen zum Umgang mit IT-Zugangsdaten…“).

- Das Eingeständnis: Das Papier stellt fest: „Die Risikofrage 5 ist derart weit formuliert, dass sie bereits zu bejahen ist, wenn lediglich grundlegende Regelungen […] existieren“.

- Die Anwendung als Leerformel: Die Formulierung „Regelungen“ ist eine Hülse. Der Kunde füllt sie mit „Passwort-Richtlinie“. Der Versicherer füllt sie im Schadenfall mit „Multi-Faktor-Authentifizierung (MFA)“. Da der Begriff im Antrag nicht definiert (also „leer“) gelassen wurde, kann der Versicherer ihn im Nachhinein mit dem jeweils aktuellen „Stand der Technik“ aufladen, um eine Obliegenheitsverletzung zu konstruieren.

2. Die absolutistische Leerformel (Die „Alle“-Falle)

Hier wird eine Bedingung gestellt, die in der Theorie präzise klingt, in der Praxis komplexer IT-Systeme aber fast unmöglich zu erfüllen ist. Dadurch wird die Zusage des Versicherungsschutzes zur leeren Hülle, da die Bedingung für den Schutz faktisch nie zu 100% vorliegt.

- Der Befund: Auf Seite 24 werden Fragen zitiert wie „Sind alle stationären und mobilen Arbeitsrechner […] ausgestattet?“.

- Die Anwendung als Leerformel: Das Wort „Alle“ entleert den Versicherungsschutz seines eigentlichen Zwecks (Schutz bei Fehlern). Es verlangt Perfektion. Da in keinem Unternehmen der Welt zu jeder Sekunde alle Geräte perfekt gepatcht sind, ist die Klausel eine formale Falle. Sie dient nicht der Risikoprüfung (dafür würden 95% reichen), sondern der Vorbereitung einer Leistungsfreiheit. Die Deckung steht nur auf dem Papier, da die Bedingung ihrer Gültigkeit (Totalität) realitätsfern ist.

3. Die prozessuale Leerformel (Die Verschiebung zu § 28 VVG)

Hier wird der Schutzmechanismus des Gesetzes (Kausalität) ausgehebelt.

- Der Befund: Das Dokument empfiehlt auf Seite 34 den Wechsel zu „klar formulierten vertraglichen Obliegenheiten“ nach § 28 VVG, um die Probleme beim Kausalitätsgegenbeweis (wie im Urteil Tübingen) zu umgehen.

- Die Anwendung als Leerformel: Indem Sicherheit zur harten Obliegenheit wird, wird das Versprechen „Wir zahlen, wenn Sie einen Fehler machen“ zur Leerformel. Denn der Fehler (z.B. vergessenes Update) wird zeitgleich zum Vertragsbruch umdefiniert. Der Vertrag sagt also paradoxerweise: „Wir versichern Sie gegen IT-Fehler, solange Sie keine IT-Fehler machen (Obliegenheiten verletzen).“

Fazit bis hier:

Die Praktiken im Dokument zielen darauf ab, Sicherheitsbegriffe von ihrer technischen Realität zu entkoppeln. Sie werden zu juristischen Platzhaltern (Leerformeln), die bei Vertragsabschluss harmlos aussehen (Easy Entry), aber im Schadenfall vom Versicherer mit maximalen Anforderungen gefüllt werden, um die Leistung zu verweigern (Hard Exit).

Der Ausverkauf der Glaubwürdigkeit: Wie man seinen eigenen Markenkern demontiert

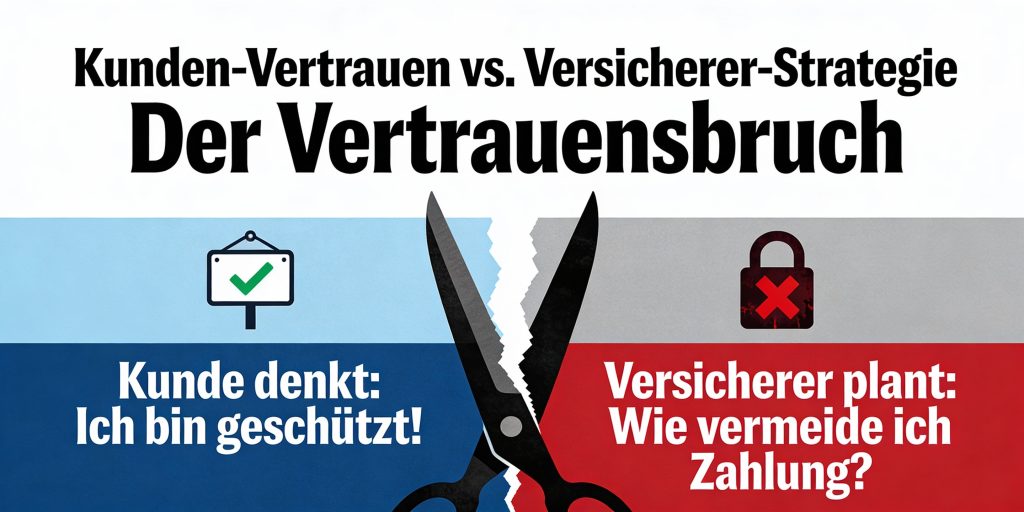

Eine Versicherung hat kein physisches Produkt. Sie verkauft ein einziges Gut: Vertrauen. Sie verkauft das Versprechen, im Moment der höchsten Not (dem Schadenfall) da zu sein. Dieses Dokument ist jedoch der schriftliche Beweis dafür, dass dieses Versprechen intern längst einer zynischen Prozessoptimierung gewichen ist.

Wer seine Reputation und Glaubwürdigkeit als Versicherer aufs Spiel setzen will, muss genau so handeln, wie es dieses Strategiepapier skizziert:

- Durch kalkulierte Unaufrichtigkeit: Wenn man intern analysiert, dass eine Risikofrage (Frage 5) „derart weit formuliert“ ist, dass sie fälschlicherweise Sicherheit suggeriert, und diese Unschärfe nicht korrigiert, sondern als strategischen Vorteil behält, verlässt man den Boden des Ehrbaren Kaufmanns. Man handelt wider besseres Wissen. Das ist keine Risikoprüfung mehr, das ist das bewusste Stellen einer Falle.

- Durch die Flucht aus der Partnerschaft: Der Wechsel von der vorvertraglichen Anzeigepflicht (§ 19 VVG) zur harten vertraglichen Obliegenheit (§ 28 VVG) wird im Dokument explizit als „Lösung zur Konfliktvermeidung“ gepriesen. Doch welcher „Konflikt“ wird hier vermieden? Es ist der Konflikt, beweisen zu müssen, dass der Fehler des Kunden überhaupt für den Schaden verantwortlich war. Wer juristische Konstrukte baut, nur um dem Kunden seine faire Verteidigungsmöglichkeit (den Kausalitätsgegenbeweis) zu nehmen, betrachtet den Kunden nicht mehr als Partner, sondern als juristischen Gegner, den es präventiv zu entwaffnen gilt.

- Durch die Zerstörung der Produktsubstanz: Indem man versucht, kriminelle Handlungen (Ransomware) über die „Attribution“ zu staatlichen Akteuren in „Krieg“ umzudeuten (LMA 5567), entleert man das Produkt Cyber-Versicherung seines Kerns. Man verkauft einen Schirm, definiert aber Regen als „höhere Gewalt“, sobald es zu stark regnet.

Dieses Dokument zeigt, wie eine Branche den Ast absägt, auf dem sie sitzt. Wenn Kunden begreifen, dass ihre Prämie nicht in den Schutz fließt, sondern in den Aufbau einer juristischen Abwehr-Architektur gegen die eigene Auszahlung, ist die Glaubwürdigkeit nicht nur beschädigt – sie ist vernichtet. Man verwandelt sich vom Sicherheitsgeber zum größten Unsicherheitsfaktor im Risikomanagement des Kunden.

Fehlgeleitete Unternehmensethik

Der Fall passt erschreckend gut als Analogie zu der Analyse des Allianz-Papiers, da es um genau dieselbe Art von kalter, ökonomischer Kalkulation geht, bei der Menschen (oder hier: Kundenexistenzen) gegen Profit aufgerechnet werden.

Der Ford Pinto Fall (Kurzfassung)

Das technische Problem:

Der Ford Pinto hatte eine Konstruktionsschwäche. Der Benzintank saß hinter der Hinterachse. Bei Auffahrunfällen wurde der Tank oft gegen das Differential gedrückt, riss auf, und auslaufendes Benzin entzündete sich. Autos gingen in Flammen auf, Insassen verbrannten.

Das “Pinto Memo” (Die Kosten-Nutzen-Rechnung):

Es tauchte ein internes Memo auf (oft als “Grime Memo” bezeichnet), in dem Ford eine makabre Rechnung aufmachte. Man verglich die Kosten einer Rückrufaktion/Reparatur mit den Kosten für Schadenersatzzahlungen bei Todesfällen.

Die Rechnung sah in etwa so aus:

- Kosten der Sicherheit (Die Reparatur):

- Kosten pro Auto für eine Schutzvorrichtung (Plastik-Baffle): ca. 11 $.

- Betroffene Fahrzeuge: 11 Millionen Autos und 1,5 Millionen Kleinlaster.

- Gesamtkosten für Ford: ca. 137,5 Millionen $.

- Kosten der Toten (Die Klagen):

- Geschätzte Zahl der Toten durch Feuer: 180.

- Geschätzte Zahl der Schwerverletzten: 180.

- Geschätzte Zahl verbrannter Autos: 2.100.

- Kosten pro Todesfall (Schadenersatz): 200.000 $ (ein damals üblicher Wert der Verkehrsbehörde).

- Kosten pro Verletzung: 67.000 $.

- Gesamtkosten für Ford: ca. 49,5 Millionen $.

Das Ergebnis:

Ford kam zu dem Schluss: 49,5 Mio. $(Tote zahlen) ist billiger als 137,5 Mio.$ (Autos reparieren).

Also entschied man sich bewusst gegen die Verbesserung, um Geld zu sparen.

Die Analogie zu diesem Artikel

Wir erinnern uns an den Ford Pinto. Damals rechnete ein Konzern aus, dass es billiger ist, Menschen verbrennen zu lassen und Schadenersatz zu zahlen, als ein 11-Dollar-Bauteil einzubauen.

Die folgende Gegenüberstellung ist als analytische Analogie zu verstehen. Sie vergleicht keine Einzelfälle, sondern illustriert ein wiederkehrendes Entscheidungsmuster: Wenn Schadensvermeidung ökonomisch ungünstiger erscheint als juristische oder vertragliche Absicherung gegen Haftung.

Wenn wir heute das Allianz-Dokument lesen, sehen wir eine moderne, juristische Version dieser Rechnung:

Es ist für den Versicherer ‘billiger’, viel Geld in Anwälte und Klausel-Design (LMA 5567, § 28 VVG) zu stecken, um die Deckung zu verweigern, als faire Risikoprüfungen durchzuführen, die im Schadenfall zur Auszahlung führen würden.

Damals sparte man am Tank-Schutz, heute spart man an der Rechts-Klarheit. Das Ergebnis ist dasselbe: Der Kunde trägt das volle Risiko der Vernichtung, damit die Bilanz des Anbieters stimmt.

Gesamtfazit

Die einfache Mathematik: Warum der Kunde Insolvent mehr wert ist als gerettet

Wenn wir die Analogie zum Ford-Pinto-Skandal zu Ende denken, kommen wir zu einem verstörenden Ergebnis für jeden versicherten Geschäftsführer.

Damals kalkulierte Ford: „Es ist billiger, Unfallopfer zu entschädigen, als die Autos sicher zu machen.“ Heute scheint die Kalkulation der Cyber-Versicherer noch einen Schritt weiterzugehen: „Es ist billiger, den Kunden in die Insolvenz zu lassen, als ihn zu retten.“

Die Rechnung ist brutal einfach:

- Szenario A: Die Rettung (Claim Payment) Ein Unternehmen wird gehackt. Der Schaden beträgt 2 Millionen Euro. Die Versicherung zahlt. Das Unternehmen überlebt und zahlt weiterhin seine Jahresprämie von vielleicht 20.000 Euro.

- Bilanz für den Versicherer: Minus 1.980.000 Euro. Es dauert 100 Jahre, bis die Prämien diesen Schaden decken. Ökonomisch gesehen ist dieser Kunde ein „totes Kapital“.

- Szenario B: Der Brand (Denial of Coverage) Das Unternehmen wird gehackt. Die Versicherung zieht die Karte „Obliegenheitsverletzung“ (§ 28 VVG) oder „Kriegsklausel“ (LMA 5567) und verweigert die Zahlung. Das Unternehmen kann den Schaden nicht tragen und meldet Insolvenz an. Es „verbrennt“. Der Versicherer verliert einen Kunden und die künftigen Prämien.

- Bilanz für den Versicherer: 0 Euro Verlust. (Abgesehen von entgangenen künftigen Einnahmen, die aber im Vergleich zur Schadenssumme vernachlässigbar sind).

Für den Versicherer ist ein insolventer Kunde, dem er nichts zahlen musste, wirtschaftlich attraktiver als ein überlebender Kunde, den er retten musste. Die „Leistungsfreiheit“, die im Allianz-Papier strategisch vorbereitet wird, ist nichts anderes als die Akzeptanz des Untergangs des Versicherten. Man nimmt billigend in Kauf, dass der Kunde vernichtet wird, um die eigene Bilanz zu schützen. Das ist der moderne Ford-Pinto-Moment: Man spart sich die Sicherheit (faire Deckung) und lässt den Insassen (das KMU) im Zweifel verbrennen.

Bestätigt durch Marktanalyse: CyberDirekt 2024 zeigt: 94% fragen nach AV/Firewall, 71% nach Patches – genau die Fallen. PDF Abrufbar unter: Marktanalyse CyberDirekt 2024